Lista osób inwigilowanych w Polsce oprogramowaniem Pegasus powiększyła się z trzech, do pięciu. Tak przynajmniej twierdzą specjaliści z Citizen Lab.

Dwie kolejne osoby, które miały być inwigilowane w Polsce trojanem Pegasus, wskazali specjaliści Citizen Lab. John Scott-Railten na Twitterze podał, że chodzi o Michała Kołodziejczyka z ruchu AGROunia oraz Tomasza Szwejgierta. I o ile tego pierwszego możecie jeszcze kojarzyć z wypowiedzi w telewizji, tak Szwejgiert nie jest specjalnie znany zwykłemu Polakowi. To autor książek i publicysta bloga społeczno-politycznego wiesci24.pl. Jeśli jest komuś bliżej znany, to raczej z napisania książki o szefie MSWiA, Mariuszu Kamińskim. Zanim został autorem i dziennikarzem pracował w CBA. Szwejgiert miał już kłopoty z prawem. W 2017 i 2020 roku był juz zatrzymywany, między innymi, pod zarzutem udziału w tzw. mafii vatowskiej.

BREAKING: we confirm 2 new cases of #Pegasus hacking in Poland.@EKOlodziejczak_ started a movement that threatened to eat away at ruling party's votes.

Tomasz Szwejgiert was writing a book about head of Poland's secret services.

Story: @VanessaGerahttps://t.co/L1Elo555Jl pic.twitter.com/7Rh6DN7vfU

— John Scott-Railton (@jsrailton) January 25, 2022

Kołodziejczak to lider AGROunii, ruchu społeczno-politycznego zrzeszającego i walczącego głównie o sprawy bliskie rolnikom i rolnictwu. Razem z Kołodziejczakiem i Szwejgiertem lista osób, które miały byc inwigilowane w Polsce urosła do pięciu. Oprócz opisywanych dziś są to prokurator Ewa Wrzosek, Roman Giertych i senator Krzysztof Brejza.

O tym, że polskie służby mają dostęp do narzędzia (software as a service) przyznał, w wywiadzie dla Sieci, wicepremier Jarosław Kaczyński na początku stycznia. Wcześniej, przez kilka tygodni, osoby związane bezpośrednio z rządem i Prawem i Sprawiedliwością zaprzeczały, że nasze słuzby dysponują rozwiązaniem autorstwa izraelskiej NSO Group. Sam Citizem Lab odkrył pierwotnie konia trojańskiego o nazwie Pegasus użytego do inwigilacji aktywisty Ahmeda Monsoora w 2016 roku. Nieco później okazało się, że ślady tego oprogramowania prowadzą do 45 krajów, w tym Polski.

Na liście operatorów poprzez których inwigilowano ludzi przebywających na terytorium naszego kraju były Polkomtel, Orange Polska, T-Mobile, Fiberlink, Prosat, Vectra i Netia. We wrześniu 2018 roku w TVN24 pojawiła się informacja o zakupie przez CBA systemu do inwigilacji telefonów i komputerów. Faktura opiewała na 34 miliony złotych, a środki pochodzą ze specjalnego funduszu, który miał wspomagać ofiary przestępstw. Zdaniem ekspertów z serwisu Zaufana Trzecia Strona wszystko wskazywało na to, że Centralne Biuro Antykorupcyjne mogło kupić właśnie Pegasusa. Wskazywać miały na to daty i zadziwiająco zbieżne kwoty transakcji.

W toku dalszych dziennikarskich śledztw okazało się, że za zakupem Pegasusa dla polskich służb stać miała firma Matic (jako pośrednik), potwierdzono również, że całość kosztowała, łącznie z usługa szkoleń, 34 miliony złotych. To dawało Polsce dostęp do 40 licencji. Na początku stycznia powołano nadzwyczajną senacką komisję , która ma wyjaśnić przypadki inwigilacji opisywanym oprogramowaniem osoby publiczne w Polsce. Komisję śledczą chcą powołać również posłowie opozycji.

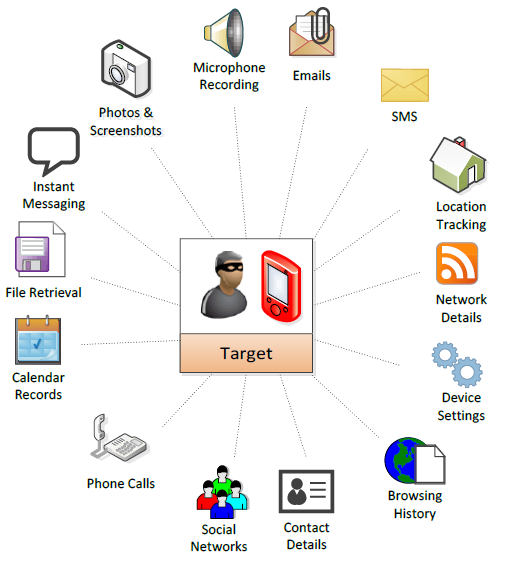

Jak działa Pegasus?

Infekcja oprogramowaniem Pegasus może nastąpić na kilka sposobów. Niektóre nie wymagają nawet żadnej interakcji ze strony ofiary, a więc nie trzeba kliknąć żadnego linku, ani otworzyć żadnego dokumentu, czy niczego zainstalować. Pegasus może zainfekować ofiarę poprzez wysłanie na urządzenie wiadomości SMS lub poprzez aplikację WhatsApp. Co więcej, taka wiadomość będzie dla ofiary niewidoczna i nie wymaga od niej żadnej interakcji. Serwis Motherboard opisał kiedyś spotkanie w którym oczestniczył informator serwisu. Człowiek ten poproszony został o podanie swojego numeru telefonu i poproszony o położenie urządzenia na stole. Po pięciu minutach na projektorze w sali w której odbywało się spotkanie wyświetlona została cała zawartość jego telefonu. Skrzynka pocztowa, SMSowa, kontakty, połączenia, historia przeglądarki, NGO miało także dostęp do mikrofonu i aparatu telefonu.

Pegasus, a raczej niektóre wykorzystywane przez niego luki w oprogramowaniu, są niestabilne i resetują się w momencie zresetowania telefonu, czyli wyłączniu, a następnie ponownym włączeniu go. To tłumaczy liczbę infekcji jednego urządzenia – w przypadku Krzysztofa Brejzy było to 33 razy – podawaną przez Citizen Lab. Oczywiście Pegasus zostawia również, jak każde oprogramowanie, po sobie pewne ślady. Jednak samodzielne wykrycie na własnym urządzeniu takiej infekcji nie jest raczej możliwe. Urządzenie należałoby oddać do specjalistycznej analizy, która wykaże ewentualne użycie tego typu orpogramowania na naszym urządzeniu.

Zobacz więcej