Gazeta Wyborcza podaje dziś nazwiska rzekomych dwóch nowych ofiar Pegasusa w Polsce, a także, powołując się na Amnesty International, modus operandi jakim posługiwać mieli się atakujący.

Magdalena Łośko i Ryszard Brejza to dwa kolejne nazwiska osób, które miały być, zdaniem Gazety Wyborczej, kolejnymi (potencjalnymi) ofiarami oprogramowania szpiegującego Pegasus w Polsce. Pierwsza z nich jest posłanką Platformy Obywatelskiej, w przeszłości była asystentką obecnego senatora Krzysztofa Brejzy, Ryszard Brejza to prezydent Inowrocławia, prywatnie ojciec Krzysztofa Brejzy. Na telefonach obu tych osób Amnesty International Security Lab miało znaleźć wiadomości tekstowe, które miały służyć do infekcji urządzenia opisywanym spyware’em.

Wiadomości, które zawierały linki do spreparowanych stron, w zasadzie nie różnią się od tych, jakie obecnie spotykamy na co dzień, a które rozsyłane są przez pospolitych przestępców chcących złapać swoje ofiary na phishing. Było to więc wiadomości podszywające się pod operatora Play, Energę, firmę CCC, czy firmę Bytom. Co ważne w tym przypadku, na tę chwilę nie wiadomo czy infekcje były skuteczne, bowiem obie potencjalne ofiary używały urządzeń z systemem Android na który Amnesty International nie ma na razie opracowanej metodyki analizy śladów.

Co ciekawe, w przypadku tych osób możemy mówić również o próbach spear phishingu, czyli takim ataku w którym napastnik zna ofiarę. Sugerują to mocno spersonalizowane wiadomości. Jedna z ofiar potwierdza, że faktycznie ma konto w sklepie 5-10-15 z którego otrzymała rzekomego SMS-a, a wiadomość z sieci Play zawierała faktyczny numer faktury, który ofiara otrzymała od swojego operatora kilka dni wcześniej. Wszystkie linki, które w swoich wiadomościach otrzymały ofiary, jak wskazuje serwis Zaufana Trzecia Strona, prowadzą do domen rejestrowanych pierwotnie w 2019 roku, które najpewniej należały do jednego zbioru i były wykorzystywane przez jednego atakującego.

Numery telefonów Magdaleny Łośko i Ryszarda Brejzy pojawiły się na liście 50 tysięcy osób, które mogły być inwigilowane Pegasusem na świecie, począwszy od 2016 roku. Amnesty international potwierdziło również, że charakterystyka opisywanych wiadomości pasuje do analogicznych ataków i prób ataków Pegasusem w innych krajach.

Magdalena Łośko i Ryszard Brejza dołączają do listy wcześniej wskazanych nazwisk polskich osób publicznych, które wcześniej wskazano jako ofiary Pegasusa. Są to Ewa Wrzosek, Roman Giertych, Krzysztof Brejza, Michał Kołodziejczak i Tomasz Szwejgiert.

Jak działa Pegasus?

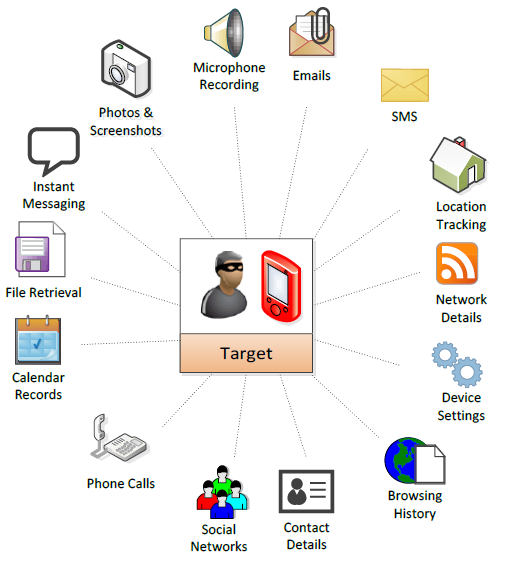

Infekcja oprogramowaniem Pegasus może nastąpić na kilka sposobów. Niektóre nie wymagają nawet żadnej interakcji ze strony ofiary, a więc nie trzeba kliknąć żadnego linku, ani otworzyć żadnego dokumentu, czy niczego zainstalować. Pegasus może zainfekować ofiarę poprzez wysłanie na urządzenie wiadomości SMS lub poprzez aplikację WhatsApp. Co więcej, taka wiadomość będzie dla ofiary niewidoczna i nie wymaga od niej żadnej interakcji. Serwis Motherboard opisał kiedyś spotkanie w którym oczestniczył informator serwisu. Człowiek ten poproszony został o podanie swojego numeru telefonu i poproszony o położenie urządzenia na stole. Po pięciu minutach na projektorze w sali w której odbywało się spotkanie wyświetlona została cała zawartość jego telefonu. Skrzynka pocztowa, SMSowa, kontakty, połączenia, historia przeglądarki, NGO miało także dostęp do mikrofonu i aparatu telefonu.

Pegasus, a raczej niektóre wykorzystywane przez niego luki w oprogramowaniu, są niestabilne i resetują się w momencie zresetowania telefonu, czyli wyłączniu, a następnie ponownym włączeniu go. To tłumaczy liczbę infekcji jednego urządzenia – w przypadku Krzysztofa Brejzy było to 33 razy – podawaną przez Citizen Lab. Oczywiście Pegasus zostawia również, jak każde oprogramowanie, po sobie pewne ślady. Jednak samodzielne wykrycie na własnym urządzeniu takiej infekcji nie jest raczej możliwe. Urządzenie należałoby oddać do specjalistycznej analizy, która wykaże ewentualne użycie tego typu orpogramowania na naszym urządzeniu.

{loadmoduleid 1123}

Zobacz więcej