SKW oraz CSIRT NASK zaobserwowały szeroko zakrojoną kampanię szpiegowską wiązaną z rosyjskimi służbami specjalnymi.

Służba Kontrwywiadu Wojskowego oraz zespół CERT Polska (CSIRT NASK), zaobserwowały szeroko zakrojoną kampanię szpiegowską wiązaną z rosyjskimi służbami specjalnymi, ukierunkowaną na pozyskiwanie informacji z ministerstw spraw zagranicznych oraz placówek dyplomatycznych. Większość zidentyfikowanych celów kampanii znajduje się w państwach należących do NATO, Unii Europejskiej oraz, w mniejszym stopniu, w Afryce.

Wiele elementów zaobserwowanej kampanii – infrastruktura, wykorzystane techniki oraz narzędzia, częściowo lub całkowicie, pokrywa się z opisywanymi w przeszłości zbiorami aktywności określanymi przez Microsoft jako NOBELIUM oraz przez Mandiant jako APT29. Stojący za nimi aktor wiązany jest m.in. z kampanią zwaną SOLARWINDS oraz narzędziami SUNBURST, ENVYSCOUT oraz BOOMBOX, a także licznymi innymi kampaniami o charakterze wywiadowczym.

Opisywane działania wyróżniają się na tle poprzednich wykorzystaniem unikalnego dla tej kampanii, nieopisanego wcześniej publicznie oprogramowania. Nowe narzędzia6 były używane równolegle i niezależnie od siebie lub zastępując te, których skuteczność spadła pozwalając aktorowi na utrzymanie ciągłości działań.

W momencie publikacji raportu kampania wciąż trwa i ma charakter rozwojowy. SKW oraz CERT.PL rekomendują wszystkim podmiotom mogącym znajdować się w obszarze zainteresowania aktora wdrożenie mechanizmów mających na celu podniesienie bezpieczeństwa wykorzystywanych systemów informatycznych i zwiększenie wykrywalności ataków. Przykładowe zmiany konfiguracyjne oraz mechanizmy detekcji zostały zaproponowane w rekomendacjach.

Celem publikacji raportu jest zakłócenie trwającej kampanii szpiegowskiej oraz umożliwienie wykrycia, analizy oraz śledzenia opisywanych działań poszkodowanym podmiotom i szerszej branży cyberbezpieczeństwa.

Przebieg obserwowanych kampanii

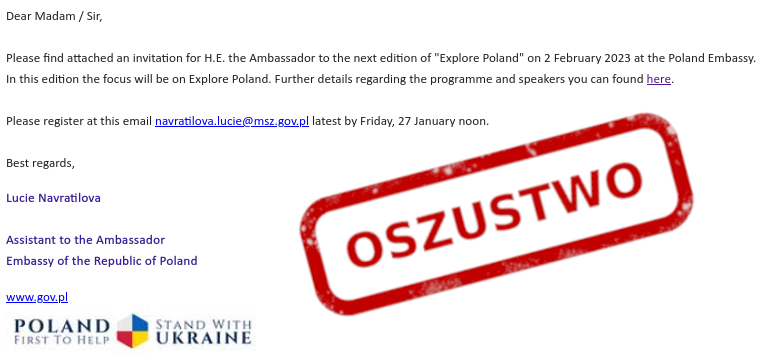

We wszystkich zaobserwowanych przypadkach aktor korzystał z techniki spear phishingu. Do wybranych pracowników placówek dyplomatycznych wysyłane były wiadomości e-mail podszywające się pod ambasady krajów europejskich. Korespondencja zawierała zaproszenie na spotkanie lub do wspólnej pracy nad dokumentami. W treści wiadomości lub w załączonym dokumencie PDF zawarty był odnośnik rzekomo kierujący do kalendarza ambasadora, szczegółów spotkania lub pliku do pobrania.

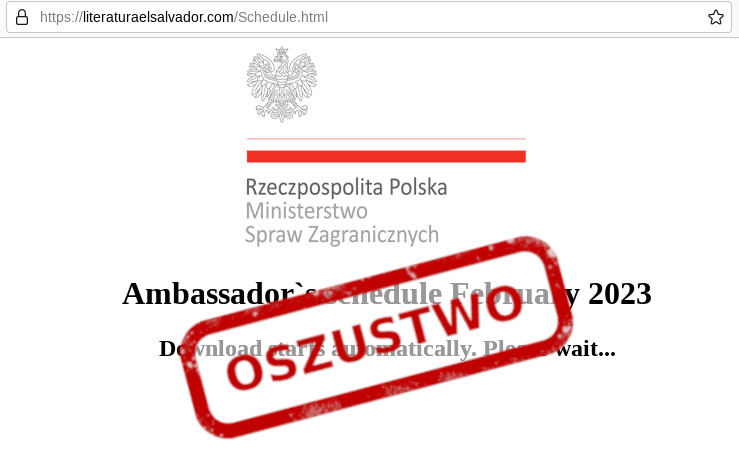

Odnośnik kierował do przejętej strony, na której umieszczony był charakterystyczny dla tego aktora skrypt, publicznie opisywany jako ENVYSCOUT. Korzysta on z techniki HTML Smuggling – przy jej użyciu złośliwy plik umieszczony na stronie jest odkodowywany przy użyciu skryptu JavaScript w momencie otwarcia strony, a następnie pobierany na urządzenie ofiary. Dzięki temu złośliwy plik jest trudniejszy do wykrycia po stronie serwera, na którym jest przechowywany. Skrypt wyświetlał również stronę internetową, której treść miała na celu utwierdzenie ofiary w przekonaniu, że pobrała prawidłowy załącznik.

W trakcie opisywanej kampanii, zaobserwowano trzy różne wersje narzędzia ENVYSCOUT, stopniowo dodające nowe mechanizmy utrudniające analizę.

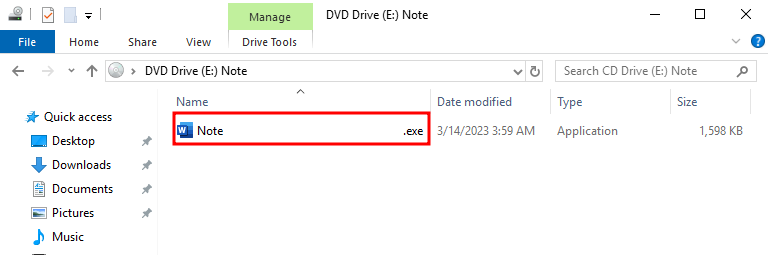

Obserwowane w przeszłości kampanie wiązane z NOBELIUM oraz APT29 wykorzystywały do dostarczenia złośliwego oprogramowania pliki z rozszerzeniem .ZIP lub .ISO. W trakcie opisywanej kampanii, oprócz podanych wcześniej rozszerzeń, używane były również pliki .IMG. Obrazy dysków ISO oraz IMG, na komputerach z systemem Windows, po otwarciu są automatycznie montowane w systemie plików, co powoduje wyświetlenie ich zawartości w eksploratorze Windows. Dodatkowo nie przenoszą one tzw. mark-of-the-web, czyli użytkownikowi nie zostanie wyświetlone ostrzeżenie, że pliki zostały pobrane z Internetu.

Aktor wykorzystywał różne techniki, aby nakłonić użytkownika do uruchomienia złośliwego oprogramowania. Jedną z nich był plik skrótu udający dokument, a w rzeczywistości uruchamiający ukrytą bibliotekę DLL z narzędziami aktora. Zaobserwowano również technikę DLL Sideloading, polegającą na użyciu podpisanego pliku wykonywalnego do załadowania i wykonania kodu zawartego w ukrytej bibliotece DLL poprzez umieszczenie jej w tym samym katalogu, pod nazwą dobraną w zależności od wpisów w tablicy importów. Na późniejszym etapie kampanii nazwa pliku wykonywalnego zawierała wiele spacji, aby utrudnić zauważenie rozszerzenia exe.

Narzędzia wykorzystywane podczas kampanii

Aktor wykorzystywał różne narzędzia na poszczególnych etapach opisywanej kampanii. Wszystkie wymienione poniżej są unikalne dla opisywanego zbioru aktywności. Szczegółowa analiza techniczna każdego z nich została zamieszczona w osobnych dokumentach:

SNOWYAMBER – narzędzie wykorzystane po raz pierwszy w październiku 2022 r. i nadużywające serwis Notion7 do komunikacji oraz pobierania kolejnych złośliwych plików. Zaobserwowano dwie wersje tego narzędzia.

HALFRIG – narzędzie wykorzystane po raz pierwszy w lutym 2023 r., wyróżnia się ono od pozostałych osadzonym na stałe kodem uruchamiającym narzędzie COBALT STRIKE.

QUARTERRIG – narzędzie wykorzystane po raz pierwszy w marcu 2023, współdzielące część kodu z HALFRIG. Zaobserwowano dwie wersje tego narzędzia.

Pierwsza wersja narzędzia SNOWYAMBER została publicznie opisana m.in. przez Recorded Future8. Zmodyfikowana wersja narzędzia SNOWYAMBER, narzędzie HALFRIG oraz QUATERRIG nie były wcześniej opisane publicznie.

Narzędzia SNOWYAMBER oraz QUARTERRIG były używane jako tzw. downloader’y. Oba narzędzia przesyłały do aktora adres IP oraz nazwę komputera i użytkownika, które służyły do oceny czy ofiara jest interesująca oraz prawdopodobnie, czy nie jest to środowisko do analizy złośliwego oprogramowania. Jeżeli zainfekowana stacja robocza przeszła pomyślnie ręczną weryfikację, wykorzystywano wspomniane downloadery celem dostarczenia i uruchomienia komercyjnych narzędzi COBALT STRIKE lub BRUTE RATEL. Z kolei HALFRIG działa na zasadzie tzw. loadera – zawiera w sobie i uruchamia automatycznie narzędzie COBALT STRIKE.

Pomimo obserwowanych zmian w narzędziach, wiele z elementów kampanii jest powtarzalne. Są to m.in.:

- Sposób budowania infrastruktury. Aktor stojący za kampanią szpiegowską preferuje wykorzystywanie podatnych stron internetowych należących do przypadkowych podmiotów.

- Motyw przewodni wiadomości email. Wszystkie pozyskane wiadomości email użyte w kampaniach wykorzystywały motyw korespondencji pomiędzy podmiotami dyplomatycznymi.

- Wykorzystanie narzędzia nazywanego publicznie ENVYSCOUT. Skrypt ten był wykorzystywany przez aktora od co najmniej 2021 roku. W trakcie trwania zaobserwowanej kampanii zaobserwowano zmiany w kodzie narzędzia, ale nie wpłynęły one znacząco na jego funkcjonalności.

- Link do narzędzia ENVYSCOUT był dostarczany ofierze w postaci odnośnika umieszczonego w treści wiadomości e-mail lub w treści załączonego pliku PDF.

- Użycie obrazów dysków ISO oraz IMG.

- Użycie techniki zwanej DLL Sideloading wykorzystującej niezłośliwy, podpisany cyfrowo plik wykonywalny do uruchomienia własnych narzędzi.

- Użycie komercyjnych narzędzi COBALT STRIKE oraz BRUTE RATEL.

Rekomendacje

SKW oraz CERT.PL mocno rekomendują wszystkim podmiotom mogącym znajdować się w obszarze zainteresowania aktora wdrożenie zmian konfiguracyjnych mających na celu przerwanie mechanizmu dostarczenia, który był używany w opisywanej kampanii. Sektory, które szczególnie powinny rozważyć wdrożenie zaleceń to:

- Podmioty rządowe;

- Podmioty dyplomatyczne, ministerstwa spraw zagranicznych, ambasady, personel dyplomatyczny i pracujący w podmiotach międzynarodowych;

- Organizacje międzynarodowe;

- Organizacje pozarządowe.

Poniższe zmiany konfiguracyjne mogą posłużyć do przerwania mechanizmu dostarczenia złośliwego oprogramowania użytego w opisywanej kampanii:

- Zablokowanie możliwości montowanie w systemie plików obrazów dysków. Większość użytkowników wykonujących prace biurowe nie posiada potrzeby pobierania i używania plików ISO lub IMG.

- Monitorowanie montowania plików obrazów dysków przez użytkowników pełniących role administratorów.

- Włączenie i konfiguracja reguł Attack Surface Reduction Rules10.

- Konfiguracja reguł Software Restrition Policy i zablokowanie możliwości uruchamiania plików wykonywalnych z nietypowych lokalizacji (w szczególności: katalogi tymczasowe, %localappdata% i katalogi podrzędne, nośniki zewnętrzne).

- Załączamy również zbiór wszystkich wskaźników (IoC) powiązanych z opisywaną kampanią, zalecamy weryfikację zbieranych logów systemowych i sieciowych pod kątem ich wystąpienia.

{loadmoduleid 1123}

Zobacz więcej