Badacze z Google oraz NYU Tandon School of Engineering dowiedli, że ofiary oprogramowania znanego jako ransomware w ciągu dwóch lat zapłaciły przestępcom ponad 25 milionów dolarów za odzyskanie kontroli nad swoimi komputerami.

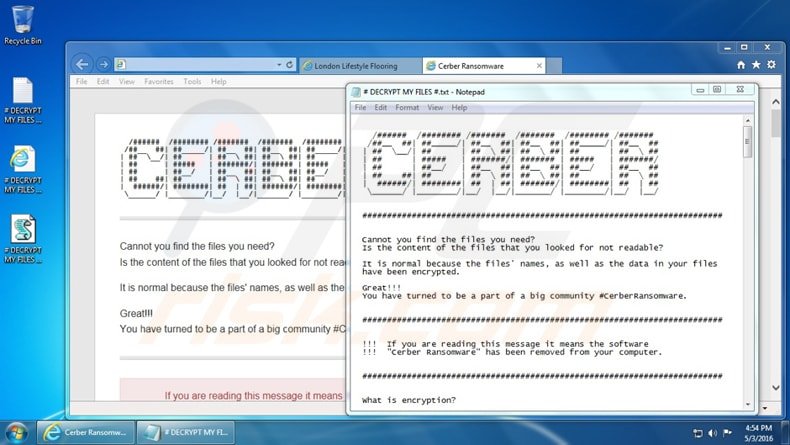

Badacze śledzili płatności kryptowalutami, które wykorzystywane są do opłacenia haraczu po zarażeniu komputera oprogramowaniem typu ransomware, po czym zgromadzone dane porównywali z informacjami, które uzyskali dogłębnie studiując 34 odmienne rodziny tego złośliwego oprogramowania. W ten sposób odkryli także, że olbrzymi wpływ na ostatnią epidemię tego rodzaju ataków miał wykryty na początku 2016 roku ransomware o nazwie Locky. Po jego wykryciu zanotowano olbrzymi wzrost płatności. W ciągu kolejnych niespełna dwóch lat ten szczep wirusa zanotuje przychody rzędu 7 milionów dolarów. Był to także pierwszy ransomware, którego infrastruktura płatności i szyfrowania była rozdzielona od tej powodującej rozprzestrzenianie się. Inne, podobne oprogramowanie tego typu, Cerber i CryptXXX szybko podążyły tym samym śladem gromadząc, w niedługim czasie, przychody rzędu 6.9 i 1.9 miliona dolarów. Wszystkie te kwoty to sumy zapłacone przez użytowników, którzy padli ofiarami wspomnianego oprogramowania. Nie wiadomo ile z tych kwot trafiło bezpośrednio do twórców złośliwych kodów.

W ostatnich miesiącach ataki oprogramowaniem typu ransomware stały się prawdziwą plagą. Warto tutaj wspomnieć chociażby głośny na całym świecie atak setek tysięcy komputerów oprogramowaniem WannaCry czy niedawny atak Petya (NotPetya), choć, co do tego oprogramowania zdania na temat, czy był to typowy ransomware, czy coś bardziej złożonego, są podzielone. Ransomware to oprogramowanie, które po trafieniu do komputera ofiary powoduje zaszyfrowanie wszystkich danych znajdujących się na dysku. Uzyskanie klucza dekodującego wiąże się z zapłaceniem okupu, stąd też nazwa tego typu oprogramowania, który może oscylować od kilkuset do nawet kilku czy kilkunastu tysięcy dolarów. 17 tysięcy dolarów okupu za odblokowanie komputerów w wewnętrznej sieci musiał zapłacić szpital z Los Angeles o czym pisałem tutaj.

Przytoczone wyżej badania wskazują także, że autorzy tego typu oprogramowania sięgają po coraz bardziej wyrafinowane metody obchodzenia zabezpieczeń antywirusowych. Kiedy złośliwe oprogramowanie zostanie jego kod automatycznie pojawia się w aktualizacjach baz programów antywirusowych. Nowoczesny malware potrafi jednak samodzielnie modyfikować swój własny kod, aby przejść obok takiego skanera niepostrzeżenie. Za przykład takiego działania znowu służy Cerber, którego odmiany można liczyć już w tysiącach.

Zobacz więcej