W wywiadzie dla tygodnika Sieci, wicepremier ds. bezpieczeństwa, Jarosław Kaczyński, potwierdził, że Polska ma licencję na używanie oprogramowania szpiegującego Pegasus. Kończy to w zasadzie wieloletnią debatę na ten temat i festiwal podejrzeń oraz szukania kolejnych dowodów użycia tego oprogramowania przez polskie służby.

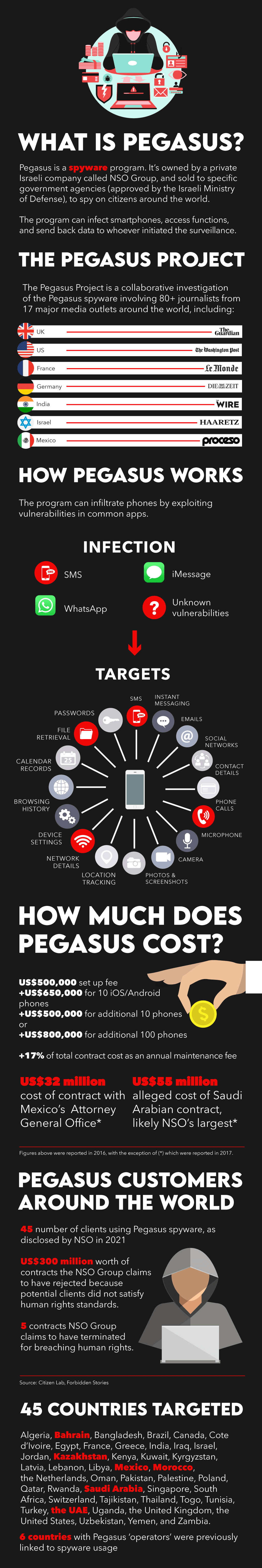

Opinia publiczna dowiedziała się o istnieniu oprogramowania szpiegowskiego nazywanego Pegasusem gdzieś w okolicach 2016 roku. Wtedy dowiedzieliśmy, że trojan ten wykorzystuje luki w oprogramowaniu systemu iOS, i że są to luki nie byle jakie, bo typu zero day.

Zero-day odnosi się do tego, jak długo twórcy danego programu lub producenci oprogramowania zabezpieczającego wiedzą o luce w zabezpieczeniach danego programu. Są dwa rodzaje ataków zero-day. Luka zero-day to luka w zabezpieczeniach programu lub przeglądarki. Exploit zero-day to atak cyfrowy, który wykorzystuje lukę zero-day w celu zainstalowania na urządzeniu złośliwego oprogramowania (malware), źródło: Avast.

Oprogramowanie takie znaleziono kilka lat temu na telefonie Ahmeda Monsoora, znanego aktywisty praw człowieka. Badania jego urządzenia przez firmę Citizen Lab ujawniło wtedy, że mamy do czynienia z koniem trojańskim, z jakim nigdy wcześniej się nie zetknięto. Pegasus został wtedy dość szybko skojarzony z izraelską firmą NSO Group, która takie oprogramowanie sprzeda każdemu, kto jest w stanie odpowiednio za nie zapłacić. Poinformowane o całej sprawie Apple wydało także łatkę na wspomniane podatności w swoich urządzeniach, a to z kolei wielu służbom na całym świecie pokrzyżowało (chwilowo) plany. Nieco później pojawiła się nowa wersja programu przeznaczona na urządzenia Apple, a wkrótce także wersja na systemy Android.

Citizen Lab, po odkryciu Pegasusa na urządzeniu Ahmeda Monsoora, rozpoczęła nad nim szczegółowe badania. Okazało się, że jego ślady znaleźć można w sieciach operatów usług telekomunikacyjnych na terenie 45 krajów, w tym także w Polsce. Na liście operatorów poprzez których inwigilowano ludzi przebywających na terytorium naszego kraju były Polkomtel, Orange Polska, T-Mobile, Fiberlink, Prosat, Vectra i Netia. We wrześniu 2018 roku w TVN24 pojawiła się informacja o zakupie przez CBA systemu do inwigilacji telefonów i komputerów. Faktura opiewała na 33 miliony złotych, a środki pochodzą ze specjalnego funduszu, który miał wspomagać ofiary przestępstw. Zdaniem ekspertów z serwisu Zaufana Trzecia Strona wszystko wskazywało na to, że Centralne Biuro Antykorupcyjne mogło kupić właśnie Pegasusa. Wskazywać miały na to daty i zadziwiająco zbieżne kwoty transakcji.

Do Pegasusa działającego w Polsce nikt się jednak nie przyznawał, a sam Citizen Lab, jeszcze w roku 2018, analizował, że Pegasus w Polsce nie jest wykorzystywany politycznie. Sytuacja obróciła się o 180 stopni, kiedy pod koniec roku 2021, Apple wytoczyło producentowi Pegasusa proces, między innymi, za wykorzystywanie luk w oprogramowaniu iPhone’ów. Firma z Cupertino rozesłała wtedy również na telefony użytkowników iPhone’a, którzy potencjalnie mogli być ofiarami tego oprogramowania szpiegowskiego, informację o tym fakcie, wraz z instrukcją ewentualnego, dalszego postępowania. Okazało się wtedy, że instrukcję taką otrzymała prokurator Ewa Wrzosek. Nieco później Roman Giertych oraz senator Krzysztof Brejza również znaleźli się w kręgu osób, które mogły być inwigilowane Pegasusem.

Od tego czasu izraelska firma zredukowała znacznie listę krajów, które mogą korzystać z jej usług. Obecnie jest to jedynie 37 krajów i nie ma wśród nich Polski (co nie oznacza, że Polska nie może już korzystać z Pegasusa, wszystko zależy od zapisów w umowie licencyjnej pomiędzy Polską, a producentem oprogramowania). Izraelczycy poinformowali, że wycofali wsparcie dla krajów, które, ich zdaniem, rządzone są w sposób autokratyczny.

Do Pegasusa działającego w Polsce nadal nikt się nie przyznawał, a udodownienie tego kto jest operatorem trojana jest bardzo trudne. Citizen Lab nie jest i nie był w stanie potwierdzić, kto jest operatorem Pegasusa w Polsce, ale przekazane im urządzenia trzech wspomnianych wyżej osób i ich analiza, wykazały, że były one inwigilowane częściej, niż gdziekolwiek i ktokolwiek indziej na świecie. Kilkanaście godzin temu, tekst piszemy 7 stycznia, niezależnie od Citizen Lab, użycie Pegasusa wobec Krzysztofa Brejzy potwierdziło Amnesty International.

7 stycznia 2022 nad ranem ukazał się wywiad z wicepremierem ds. bezpieczeństwa, Jarosławem Kaczyńskim w tygodniku Sieci. Potwierdził on w nim, że polskie służby mają dostęp do Pegasusa, ale informacje podawane przez Krzysztofa Brejzę, czy wykradzione mu ewentualnie z urządzenia, nie miały żadnego znaczenia w trakcie procesu wyborczego w 2019 roku.

Jak działa Pegasus?

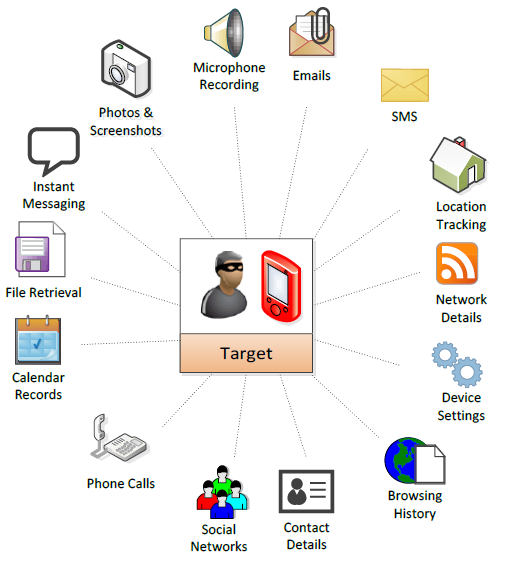

Infekcja oprogramowaniem Pegasus może nastąpić na kilka sposobów. Niektóre nie wymagają nawet żadnej interakcji ze strony ofiary, a więc nie trzeba kliknąć żadnego linku, ani otworzyć żadnego dokumentu, czy niczego zainstalować. Pegasus może zainfekować ofiarę poprzez wysłanie na urządzenie wiadomości SMS lub poprzez aplikację WhatsApp. Co więcej, taka wiadomość będzie dla ofiary niewidoczna i nie wymaga od niej żadnej interakcji. Serwis Motherboard opisał kiedyś spotkanie w którym oczestniczył informator serwisu. Człowiek ten poproszony został o podanie swojego numeru telefonu i poproszony o położenie urządzenia na stole. Po pięciu minutach na projektorze w sali w której odbywało się spotkanie wyświetlona została cała zawartość jego telefonu. Skrzynka pocztowa, SMSowa, kontakty, połączenia, historia przeglądarki, NGO miało także dostęp do mikrofonu i aparatu telefonu.

Pegasus, a raczej niektóre wykorzystywane przez niego luki w oprogramowaniu, są niestabilne i resetują się w momencie zresetowania telefonu, czyli wyłączniu, a następnie ponownym włączeniu go. To tłumaczy liczbę infekcji jednego urządzenia – w przypadku Krzysztofa Brejzy było to 33 razy – podawaną przez Citizen Lab. Oczywiście Pegasus zostawia również, jak każde oprogramowanie, po sobie pewne ślady. Jednak samodzielne wykrycie na własnym urządzeniu takiej infekcji nie jest raczej możliwe. Urządzenie należałoby oddać do specjalistycznej analizy, która wykaże ewentualne użycie tego typu orpogramowania na naszym urządzeniu.

{loadmoduleid 1123}

Zobacz więcej