Rejestr gwałcicieli i pedofilów dostępny w sieci. Dla każdego

Ministerstwo Sprawiedliwości poinformowało dziś, że w sieci ogólnodostępny jest już rejestr osób, które dopuściły się gwałtów na dzieciach poniżej 15 roku życia. Na liście jest...

Na rynek trafi 10 milionów nowych numerów dla sieci komórkowych

Znowelizowane rozporządzenie Ministra Cyfryzacji w sprawie planu numeracji krajowej wprowadzi do obiegu 10 milionów nowych numerów dla sieci komórkowych.

Uzależnienie od gier wideo może być uznane za chorobę psychiczną

Światowa Organizacja Zdrowia (WHO) ma zamiar dodać do listy chorób psychicznych uzależnienie od gier wideo. Zdaniem ekspertów WHO znacznie uzależnienie od elektronicznej rozrywki może doprowadzić...

Korea Północna odpowiedzialna za atak WannaCry

Doradca do spraw bezpieczeństwa wewnętrznego w Białym Domu, Tom Bossert, twierdzi, że za tegoroczne zmasowane ataki oprogramowania WannaCry odpowiedzialna jest Korea Północna.

Szpiegowski cybertrójkąt: USA, Izrael, Rosja

Historia, którą chce Wam opisać jest gotowym scenariuszem na film. I to niezły, szpiegowski, sensacyjny z nowymi technologiami w tle. Nie bez powodu mówi się,...

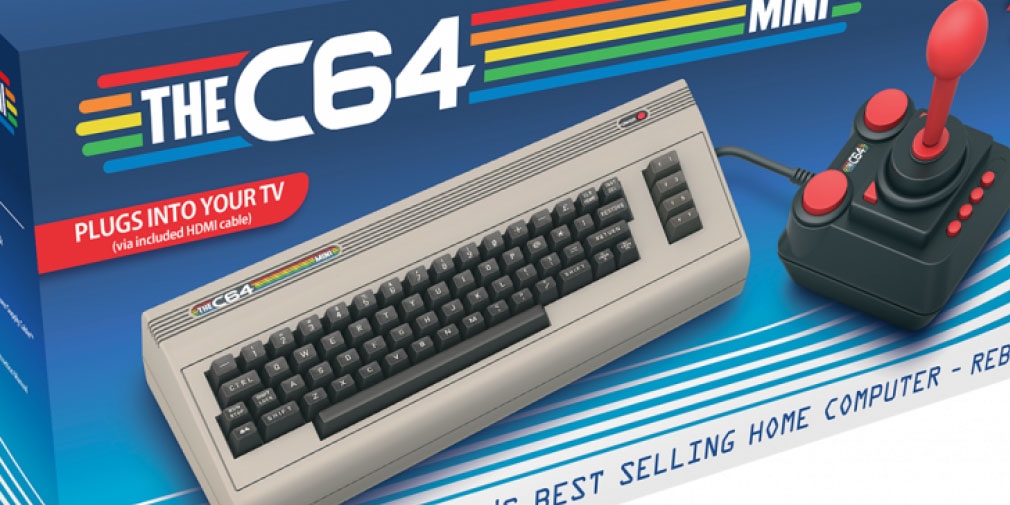

Powrót kultowego c64

To już 35 lat odkąd na sklepowych półkach pojawił się kultowy i najlepiej sprzedający się komputer w historii, Commodore 64. Teraz powraca.

Koparki Monero infekują popularne strony www

Od kilku dni w sieci krąży informacja o nowym ataku, czy też infekcji, dotyczącej wykorzystania mocy obliczeniowej komputera ofiary do kopania kryptowaluty Monero.

Nowe szczegóły dotyczące AtariBox

O zapowiedzianej przez Atari konsoli AtariBox pisałem w lipcu. Legendarna firma branży gier wideo właśnie ujawniła nowe detale na temat swojego sprzętu.

10 lat temu świat był świadkiem pierwszej cyberwojny

Minęło 10 lat od incydentów, które wstrząsnęły Estonią, a które w oczach specjalistów od cyberbezpieczeństwa nazwane zostały pierwszą w historii cyberwojną.

Nowe zagrożenie może obejmować ponad 5 miliardów urządzeń

Zajmująca się cyberbezpieczeństwem firma Armis z Palo Alto odkryła zestaw aż ośmiu podatności łączności typu bluetooth na ataki, które mogą doprowadzić do przejęcia całkowitej kontroli...

Zobacz więcej